http://www.gnupg.org/

|

english

|

http://www.gpg4win.org/

|

In Zeiten, in denen Arbeitgeber ihre Angestellten per Suchmaschiene und Versicherunskarte ausspionieren, wird Kryptographie zu einem MUSS.

Weil Regierungen ehemaliger und zukünftiger Dritte Welt Länder alles machen was praktisch ist - praktisch ist foltern, schnüffeln, falsche Schlüsse ziehen, hektisch agieren ohne Rücksicht auf die Folgen - hat 1994 Phil Zimmermann PGP auf die Welt losgelassen. Bis heute sorgt PGP für Vollbeschäftigung an den Gerichten.

PGP und die länderübergreiffende Verfolgung von PGP haben eine Welle von Programmen hervorgerufen, die entweder PGP nutzen oder zu PGP kompatibel sind. GnuPG ist so ein Programm. GnuPG gibt es für DOS und für Linux und sicherlich auch für Archaeopterix.

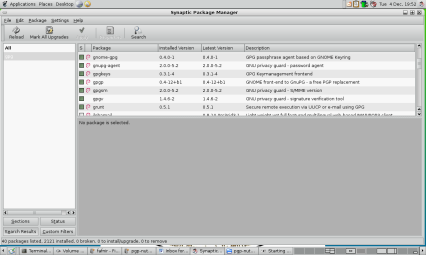

Die GNU Seiten, siehe Link oben, haben ausfürliche Anleitungen, auch auf Deutsch, wie man GnuPG installiert und bedient. Bei DOS und Windows kommt man nicht am Installieren vorbei. Viele Linuxe haben GnuPG eingebaut sonst hilft der Installer weiter, beispielsweise Synaptic bei Debian, Knoppix und Ubuntu.

:~$ cat 3C07FE53.txt | gpg --import

gpg: directory `/home/mercur/.gnupg' created

gpg: can't open `/gnupg/options.skel': No such file or directory

gpg: keyring `/home/mercur/.gnupg/secring.gpg' created

gpg: keyring `/home/mercur/.gnupg/pubring.gpg' created

gpg: key 3C07FE53: public key "Karin Dambier (Piratenschluessel) ..." imported

gpg: Total number processed: 1

gpg: ..............imported: 1

s:~$ cat 3C07FE53S.txt | gpg --import

gpg: key 3C07FE53: secret key imported

gpg: key 3C07FE53: "Karin Dambier (Piratenschluessel) ..." not changed

gpg: Total number processed: 1

gpg: .............unchanged: 1

gpg: ......secret keys read: 1

gpg: ..secret keys imported: 1

Karin hat für uns zum Üben einen Piratenschlüssel angelegt. Auf unserer Seite

http://peter-dambier.site.voila.fr/pgp/steht er, ganz unten, hinter unserem eigenen Schlüssel. Entgegen aller Vernunft, steht da sowohl der Public Key "3C07FE53.txt" als auch der Private Key "3C07FE53S.txt".

Beim ersten Aufruf legt GnuPG die Dateien "secring.gpg" für die Private Keys und "pubring.gpg" für die Public Keys an. Nachdem wenigstens ein Schlüssel pro Datei eingetragen ist, kann man GnuPG benutzen.

Mit "cat 3C07FE53S.txt 3C07FE53.txt" werden die beiden Schlüssel ausgegeben und mit "| gpg --import" als Eingabe an GnuPG verfüttert.

Hier die Probe ob auch alles gespeichert ist:

:~$ gpg --list-keys gpg: /home/mercur/.gnupg/trustdb.

gpg: trustdb created

/home/mercur/.gnupg/pubring.gpg

-------------------------------

pub 1024D/3C07FE53 2007-12-06

uid ...............Karin Dambier (Piratenschluessel) ...

uid ...............[jpeg image of size 18239]

sub 4096g/88D783C8 2007-12-06

:~$ gpg --list-secret-keys

/home/mercur/.gnupg/secring.gpg

-------------------------------

sec 1024D/3C07FE53 2007-12-06

uid ...............Karin Dambier (Piratenschluessel) ...

ssb 4096g/88D783C8 2007-12-06

GnuPG hat Dateien angelegt:

:~/.gnupg$ ls -l

total 28

-rw------- 1 mercur mercur 20082 2007-12-07 23:22 pubring.gpg

-rw------- 1 mercur mercur ....0 2007-12-07 19:12 pubring.gpg~

-rw------- 1 mercur mercur .1801 2007-12-07 23:23 secring.gpg

-rw------- 1 mercur mercur .1200 2007-12-07 23:22 trustdb.gpg

In diesen Dateien stecken alle öffentlichen und alle geheimen Schlüssel.

Evolution.

|

Evolution Groupware

|

Evolution, die eierlegende WollMilchSau, ist wunderbar in Gnome integriert und leicht zu bedienen, aber leider meldet sie oft "unknown attachment" bei eMails die von Mozilla oder Thunderbird verschlüsselt wurden. Das Anhängsel muß dann als Datei exportiert werden und von Hand per GnuPG entschlüsselt werden. Unpraktisch wenn man seine Mails in einem IMAP-Archiv hat. Noch unpraktischer, daß die jetzt als Klartext irgenwo rumliegen.

Iceape Logo

|

Iceape

|

Iceape, früher Seamonkey, ist eigentlich ein Mozilla und sollte Enigmail und damit GnuPG unterstützen. Meiner weis das aber nicht und ist deshalb hervorragend geeignet um zu zeigen, wie verschlüsselte eMails aussehen und wie GnuPG auch mit beliebigen Mailern zusammenarbeiten kann.

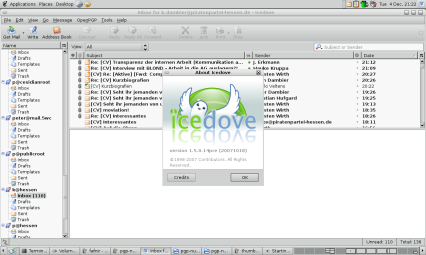

Icedove Logo

|

Icedove

|

Icedove, in der Windowswelt als Thunderbird bekannt, bietet nicht nur nahtlose Zusammenarbeit zwischen eMail und GnuPG sondern auch noch eine Schlüsselverwaltung.

|

Ehe Icedove die erste verschlüsselte eMail versendet, muß der der PGP Eintrag für jeden Account ausgefüllt werden, der verschlüssseln soll. Wichtig ist der Schlüssel, den Icedove verwenden soll. Besser von Hand eintragen "Select Key ...", als nacher wundern. Wenn wir noch keine eigenen Schlüssel haben, dann kommt hier der Piratenschlüssel gerade recht.

|

Damit nicht genug, will Icedove beim ersten Senden an einen neuen Empfäer dessen Schlüssel wissen. Zum Glück nur beim ersten mal.

|

Ja, wirklich.

Ein unbedarfter Mailer meint, er hätte ein encrypted Attachement. Nach speichern und GnuPG damit füttern:

s:~$ cat encrypted.asc

-----BEGIN PGP MESSAGE-----

Version: GnuPG v1.4.6 (GNU/Linux)

Comment: Using GnuPG with Mozilla - http://enigmail.mozdev.org

hQQOA6ipr9+I14PIEA//dqrwx/W289ht+648i+0v7Ujh3Rt7sdN+laEm3hiTnJRW

cKkbnngjpu4HJMJUOk3siER3luc5sOeds+NQY+pRZhRDvKlth0UOYNVbKkI/xw9Q

sNpOlFuPcSX2OWBWdymrgDXHDs2jjg2TnimgZJRdZ4YZS3HnXGkBXPbbk8dSYthW

7iGgOlJlzEwcFo/A1df5nGEk6scSKedrxC4dKHXRsHvDH2VaE605v0/dohe5NtMw

ZZ1mcH+BPsuaa0xwDahAJPjTi9zxn7xyIV/xjAOEiMIFYqTm2NDn57XqZbHmhScg

f0nwH4ZSP+3Huny+0crm14MW2jImH9SXQvaEnq3fEo1whgu0FHbgsm9ZRSa/PIRn

wSsAcYRmFiSApfKugmniK7v6SLFuvMQue9Und7bEpR4Fddlqj0oW5BPfSMamOTfC

7BehUkIEWTPn6EHmrqt9OagNG4ZM0URP1EuK8Fun3O6VgTeS418VrKtO00lUZqiy

r3URgmXHlO9eFU3KHj+wdJZrfSJQvT172JwRjlLSMbq7W2GFrGm7xEwfxYG9/GIR

xxSDCBlb/aIiH/thqN09KIaeDI2ePQTtActQpwYg3z9dqqc7wtWA/9jtDT1Lp5Mh

90w8BfdwRXL0ePbQHXHof+LGIc1HX+G1tDNKK1C/tyEx47AwnACpFgN3/t9mOtsP

/i4rmvJ3Zjrsq8yzkPaExJqcZ5my0OndNlwvY8J8IStcelkTLo0gqOEIL2PblDEo

bPg+N7CkLJYyVrlwohRhZX8l3LT++EEqD/jVLL/yeygiLzDm+ex5v44e2bMIqRKT

wwwE7o3sWdyDV8QaeIuLGW1/FGJbXrdJRIuNgHDX7vLsXhV52zbF8F+zfWYb5pex

V4AW0olR+S/3+PlWDDNy/sShO8twRINWXF3EJNM0Gc5H9oEcoxdDo1SBdgxaaBe4

gIb/JS6IYQ0gleQdyRZZAy81itrMMXGSAhcJKXbW5SgsdyD+cSMRj5aiXz/fAl+e

KZfyMVHsbByiBSFJ7trTskaWyOKPoc9QdkCbqT0+6Xyk5CmlTxxizF7r2hPFBjGH

JTJenoVB1HPL9YQI7XLVk7X6VME82ThnAFk8yc8sQe8b2SbrXi7GiDlDkZXEPcTW

435mhUJZu5bYBZAw7nFdXMQy9u3AtWfk6Z7H/AVkCvZZ4jeJ0xYAuQovER3RwdPw

BxCZtFwHCjYkfzBHobpC2SbO9iEHPlukvNVZ8HnaHrbv0BRnr6ehCV+0OrOTyVvm

k2uuzw8mQn1MRdCBkzA8Y68b35piEwXVienbHpQaseF1A0XLEBSOzJJIVsFSsDjJ

EnAqrKaeb3RUzqhrlcjB6Sp1InJG/FgYb0efykW86cnBhQEOA/fKVfNChgClEAQA

g6dNfQbScOvh2rJFg02rVA3Oiuc1wAN6bmdIr21vFlpTvKUdtDy5tC+2livVMqGI

G/eG9luiyUMo4Mj4Lu48Hv90IBG32ly2vCgV/QKdDibX63dB4wyjDrDiIJZucU0c

hFly8c48ixbZOQcgVxKFpxi+chLNMBVtMp/vJEHRkEwD/Rr/2I+apuSWaipVrkdj

VkFp/5CQxUiIdoqzVXu2kzB6SeHCdD7hyPv7YlIi8bNd1tvgfTi3uz/p17YjIrWF

5vI4YRkh6EWJ2S3XUd7zvFdESdYhkHigjnsfQ9vFbticNaV0GO36zPNZ+jEepcNH

TyXiTCPvbjdYZhz8GOmNBHqw0sE9AVxl6y9RDzETKHCeo8BGsJQQ39Z883jdb0Cr

6PiBEu3YWZdGzZOysGSE5O07VrBLWaNMtjbQIlPDs2VFmIEYHOLNIoaMAX8VZnpL

J8aSZUDXgFZwhJLN9CVObSifwSb26UoH7iQFufBkpXNGg3bD0xpZJepiTDjQf3Dj

MnCalfHHr6QT8xCqlAuc4m6bK+FKcmMZOaS4mY/w/YsLmy0IudQ61JrMh7Sw9O9H

P7q2Vt9FbkmzvEBWdEOOq0ZIeMBw5gMoybCptJAFv5AypwROHLXR26xGrvweoWBU

tPqeerlh5aMHAV+w5+5nNAkMT6oKpLxE3eUcTMcfIBjxtGh6tNRP6mTjPgG2VmJW

lLtxLNekbYuQQlLMGiJBxRbGr3I9r7fX5bengt80VIaUiuMjDNaJnOKWyAMB8gqs

4JKxTLT5suim/st/j2p9ZVo2dDTbcgqdiw9TgevEH3SQKCAMCHchMogWvs6sHc/Q

qBLkHwILoUsIsHxJ3FllZSRvmrfs0YflXV1qT1pq+N6zY30tF1DPCQUaJ0EJG6sF

/yo2mD1l45wH1qLPXp5HDTDSuRBEVP7xeux3HprAqN6vlnnWXT36u3rxFE9Uj83O

SITDvWgTY/yGHFd3WwMYu2sDnY3aofGzk2UhpmN1rpia0WCcPXc80RVV5F8tjmac

qK8=

=L9NF

-----END PGP MESSAGE-----

:~$ cat encrypted.asc | gpg

gpg: encrypted with 1024-bit ELG-E key, ID 428600A5, created 2005-06-07

"Peter Dambier (no password) ..."

gpg: encrypted with 4096-bit ELG-E key, ID 88D783C8, created 2007-12-06

"Karin Dambier (Piratenschluessel) ..."

Content-Type: text/plain; charset=ISO-8859-15; format=flowed

Content-Transfer-Encoding: quoted-printable

irgendwas

--=20

Peter and Karin Dambier

Cesidian Root - Radice Cesidiana

Rimbacher Strasse 16

D-69509 Moerlenbach-Bonsweiher

+49(6209)795-816 (Telekom)

+49(6252)750-308 (VoIP: sipgate.de)

mail: ...

mail: ...

http://iason.site.voila.fr/

https://sourceforge.net/projects/iason/

http://www.cesidianroot.com/

gpg: Signature made Sat 08 Dec 2007 17:31:24 CET using DSA key ID F70B4E11

gpg: Good signature from "Peter Dambier (no password) ..."

Dank Piratenschlüssel kann jeder diesen Versuch nachvollziehen.

Einfacher ist es natürlich gleich mit Icedove zu arbeiten.

|

signierte eMail

|

verschlüsselte eMail

|

Einzig die Symbole Federhalter oder Schlüssel unterscheiden eine signierte oder eine verschlüsselte eMail von einer herkömlichen eMail. Draufklicken verrät mehr:

Security Info

|

|

Zweifel

|

Kein Schlüssel

|

und wenn auch die Keyserver den Schlüssel nicht finden?

Manchmal steht in der Signatur, wo der Schlüssel zu finden ist. oder es steht im Briefkopf

X-Enigmail-Version: 0.94.2.0

OpenPGP: id=EB5CCB28; url=http://peter-dambier.site.voila.fr/pgp/

Wenn das nichts hilft, dann den Absender fragen und notfalls den Schlüssel zuschicken lassen. Danach ist Handarbeit gefragt: Schlüssel importieren mit GnuPG, so wie ganz zu Anfang.

Zum Abschluß noch zwei Schnappschüsse aus dem Keymanager der Icedove:

Show Photo

|

Show Key Properties

|

GnuPG kann zum Key ein Bild speichern. Das hilft vielleicht, bei der Beurteilung, ob der Absender echt ist. Sicherer ist aber der telefonische Vergleich des Fingerprints. Oder die Teilnahme an einer Key-signing-Party. Da bringt man seine Key-ID und den Fingerprint mit und tauscht oder xerographiert oder kopiert auf Sticks oder was auch immer. Hauptsache es gibt genug Mate.